AWS 認定 高度なネットワーキング専門知識(アドバンストネットワーク)の試験勉強の続きです。みんな(?)苦手なDirect Connectについてのまとめです。

AWS Direct Connectの勉強 - プログラマでありたい

AWS Direct Connectの勉強その2 プライベートVIFの接続パターン - プログラマでありたい

2021-01-07 AWS Direct Connectの勉強その3 パブリックVIF - プログラマでありたい

AWS Direct Connectの勉強その4 Direct Connect GatewayとTransit Gateway - プログラマでありたい

AWS Direct Connectの勉強その5 経路選択と冗長化 - プログラマでありたい

第三回目の今回は、パブリックVIFとDirect Connect Gatewayについてまとめます。15日に試験受けるつもりですが、このペースだと間に合わないなぁと思いますが、まぁやるだけやってみましょう。

パブリックVIF

AWSのDirect Connectは、物理的な回線である接続(Connection)とそれを論理的な単位に切り分けた仮想インタフェース(Virtual Interface = VIF)があります。VIFには、プライベートVIFとパブリックVIF、あとTransit Gatewayに利用するTransit VIFがあります。前回、プライベートVIFの説明をしたので、今回はパブリックVIFです。

パブリックVIFの特徴は、ユーザー側の拠点とAWS側をパブリックIPでつなぐという点です。そのため、接続対象はプライベートIPであるVPC内のサービス(EC2やRDS)ではなく、VPC外のパブリックIPで提供されるサービス(S3やDynamoDB)となります。また、プライベートVIFは1つのVPCと接続でしたが、パブリックIPの場合は中国を除く全リージョンのAWSサービスのパブリックIPが広告されます。つまりどこのリージョンのサービスでも接続できます

パブリックVIFのユースケース

さて、そのパブリックVIFを利用したDirect Connectですが、ユースケースとしてはどんなものがあるのでしょうか?先述の通りVPC外のAWSリソースを専用線経由で使うサービスなのですが、専用線経由である必要があまり思いつきませんでした。今はPrivateLinkもあるし。そこでTwitterで知恵を求めたところ、幾つかのアイデアを頂きました。

AWS Direct ConnectのパブリックVIFって、どんなユースケースで使うのかな?オンプレから直接S3を大量に扱いたい時以外思いつかない。誰か教えろください

— Takuro SASAKI@技術書典9 (@dkfj) 2021年1月10日

VPC外のAWSリソースにアクセスしたい

代表的なケースとしては、やはりVPC外のAWSリソースにアクセスしたいと。特に、Amazon ConnectとAmazon WorkSpacesに対するニーズが高いようでした。Amazon Connectは、電話番号も含めてコンタクトセンターサービスを提供する素晴らしいサービスです。コールセンターという業務上、機密性が高く専用線接続をしたいというニーズも納得感があります。

次に多かったのが、Amazon WorkSpacesです。WorkSpacesは、仮想ディスクトップ(VDI)を提供するサービスです。VDIまでの経路に関するニーズも多く、専用線を使いたいというケースも多いのではと想像できます。ちなみに、テレワーク前提で考えると、個々に専用線を引くのは現実的ではなく、クライアントVPNを併用したいというケースも多いです。

※一方で経路の安全という意味では、もともとHTTPSで暗号化した通信で確保できています。専用線接続やクライアントVPNは、接続元に対する制限の追加という意味合いが強いのでしょうね。

専用線接続 + IPSec(AWS Site-to-Site VPN)

なるほどなと思ったのが、専用線の間を流れる通信を暗号化したいというユースケースです。専用線間の通信は、サービス側で暗号化等の処理はしません。必要に応じて利用者側が対応する必要があります。セキュリティを強固にする必要があるシステムの場合、クライアントからサーバーまで全ての経路で暗号化が必須という要件がある場合があります。その場合、単に専用線を利用するだけではNGとなります。そういった時に、個々のアプリで暗号化を実現するのが大変な場合、IPSecを併用するというのが現実解となります。

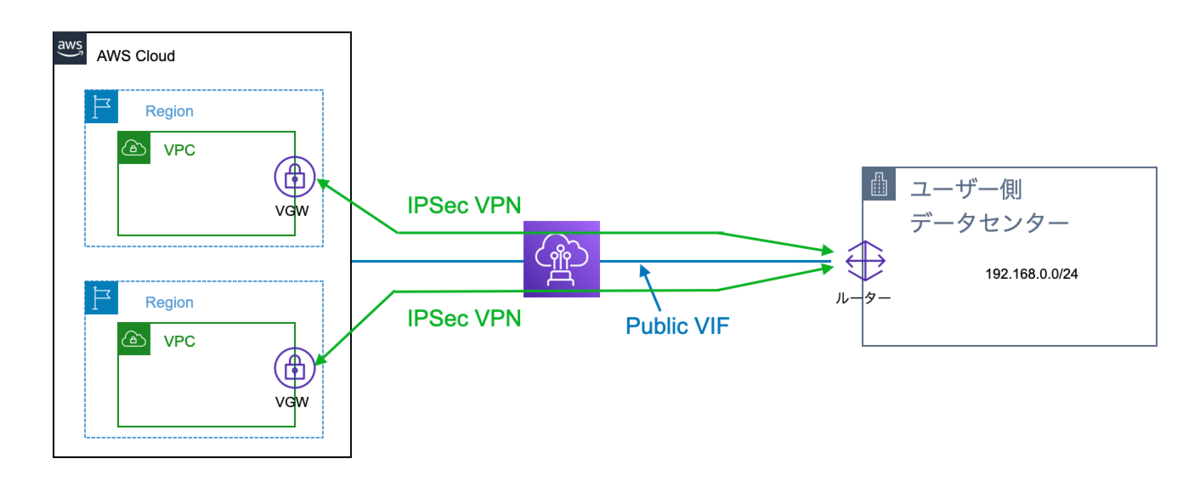

AWSの場合、Direct Connect + AWS Site-to-Site VPNを利用したい場合、Private VIFではなくPublic VIFを利用する必要があります。IPSecのサービス自体が、グローバルIP同士での接続が前提となるので必然的ですよね。

図の通り、複数のVPN接続をすることも可能です。ちなみに、専用線を経由せず直接IPSecのVPNでいいのではという疑問が出てくるかもしれません。それは、そのとおりです。暗号化強度的には専用線を経由しようが、インターネットを経由しようが同じです。

※盗聴&解析の危険性はインターネット経由の方が高いでしょうが、通信内容が暴かれるというリスクは現実的にはあまり変わらないと思います。

専用線経由のメリットとしては、通信の安定性です。一般的にはインターネット経由より専用線経由の方が通信の安定性は高く、レイテンシー(遅延)も低いです。その上でのIPSecの通信は、当然通信品質が高くなります。

パブリックVIFのまとめ

パブリックVIFの基本的な概念と代表的なユースケースをまとめてみました。全般的にいうと、Private Linkの登場でパブリックVIFの必要性は少なくなっていると思います。一方で、もともとプライベートに接続する要件がまったく無いよという場合は、パブリックVIFも選択肢になります。用途の違いを把握したうえで、使い分けを考えてみましょう。

次はようやくDirect Connect Gatewayです