AWS認定アドバンストネットワークのための、Direct Connectの勉強シリーズです。今回で、第4回目。ようやくDirect Connect Gatewayにたどり着けました。

AWS Direct Connectの勉強 - プログラマでありたい

AWS Direct Connectの勉強その2 プライベートVIFの接続パターン - プログラマでありたい

2021-01-07 AWS Direct Connectの勉強その3 パブリックVIF - プログラマでありたい

AWS Direct Connectの勉強その4 Direct Connect GatewayとTransit Gateway - プログラマでありたい

AWS Direct Connectの勉強その5 経路選択と冗長化 - プログラマでありたい

Direct Connect Gatewayとは?

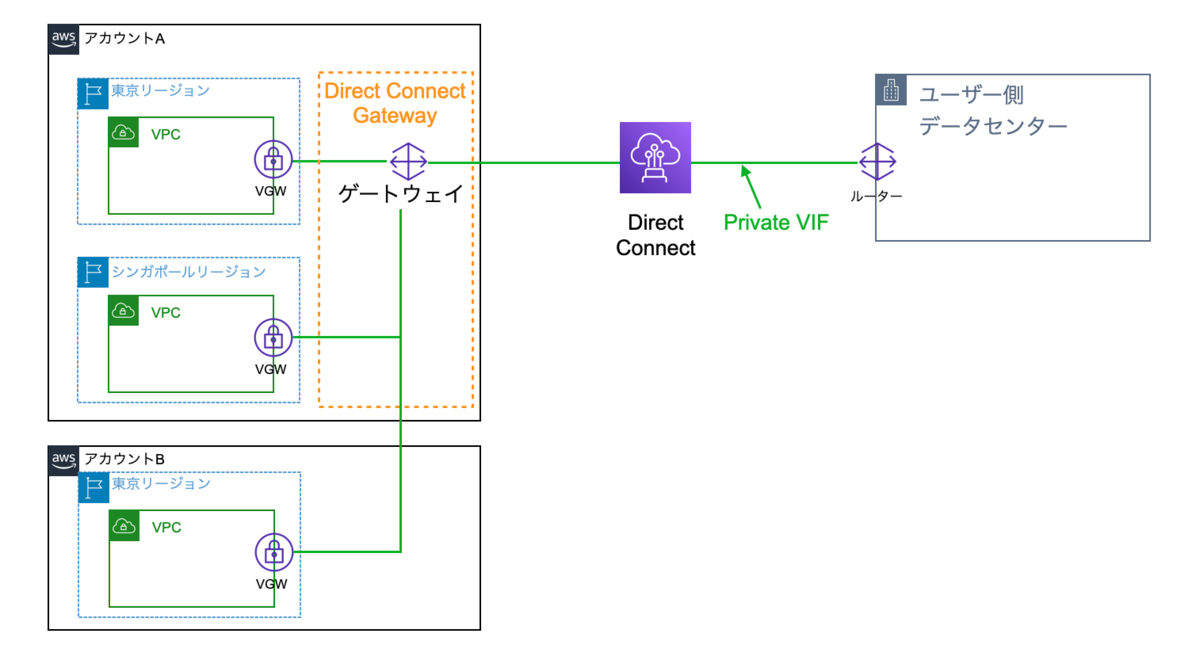

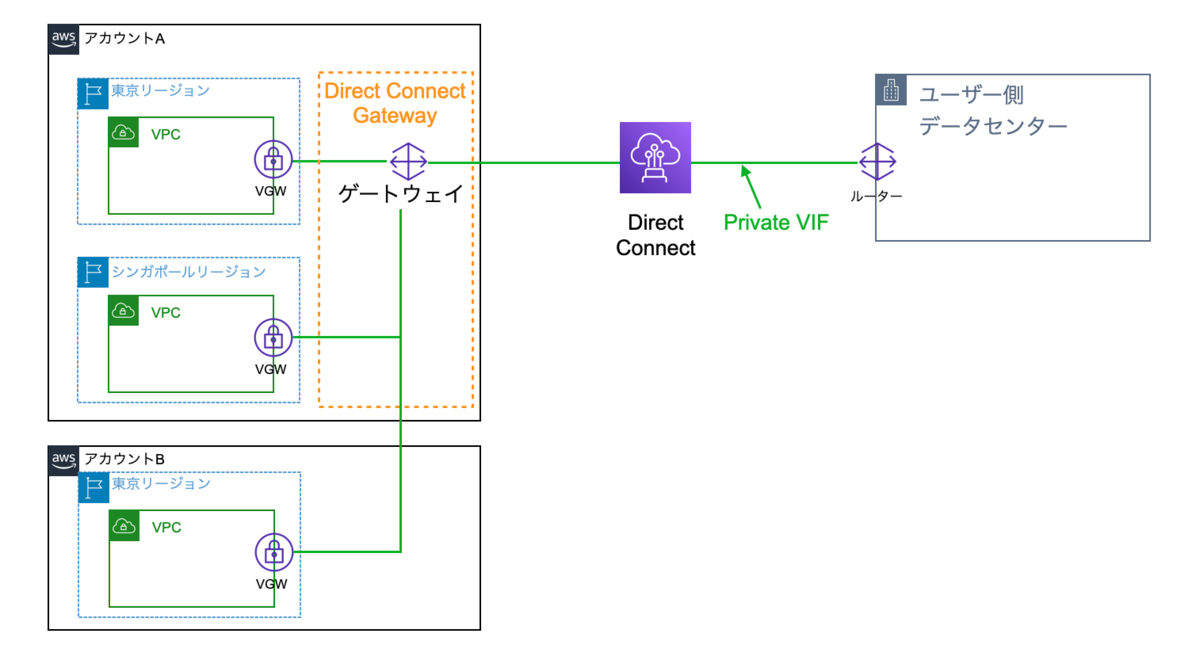

Direct Connect Gatewayは、単一のPrivate VIFを利用して中国を除く世界の全リージョンの複数のVPCに接続するためのサービスです。これまでのDirect Connectの解説で、Private VIFは同一リージョンの一つのVGWしか接続できず、Public VIFは中国を除く全リージョンに接続できるがパブリックIPのサービスなのでVPWには接続できないという説明をしてきました。Direct Connect Gatewayを利用することで、単一のPrivate VIFで自リージョン以外のVPC含め、複数のVPCと接続できるようになりました。また、サービス発表当初は、同一AWSアカウントのみの接続可能でしたが、2019年10月のサービスアップデートで別AWSアカウントにも接続できるようになりました。

Direct Connect Gatwayは、利用にあたって追加の費用は発生しません。将来的な拡張性を考えると、Direct Connectの当面の接続先が1つの場合でも、Direct Connect Gatewayを挟んでおいた方がよいのではないでしょうか。

Direct Connect Gatewayの通信の制約

とっても便利なDirect Connect Gatewayですが、幾つかの制約があります。その中で大きいものは、折返しの通信ができないということです。折返しの通信とは、例えばオンプレミスを経由しないVPC間の通信や、逆にオンプレミス間の通信です。

これ以外に接続するVPCが最大10までと、思ったより少ないというのがあります。管理している大量のVPCを管理するのに良さそうに見えますが、Direct Connect Gatewayはそういうサービスではないのです。そういう用途として、Transit Gatewayというサービスが用意されています。

Transit Gateway

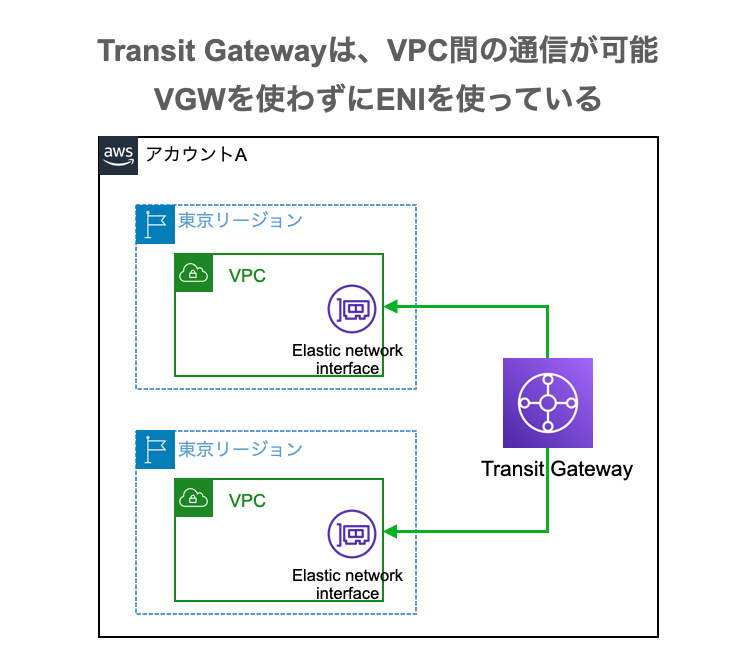

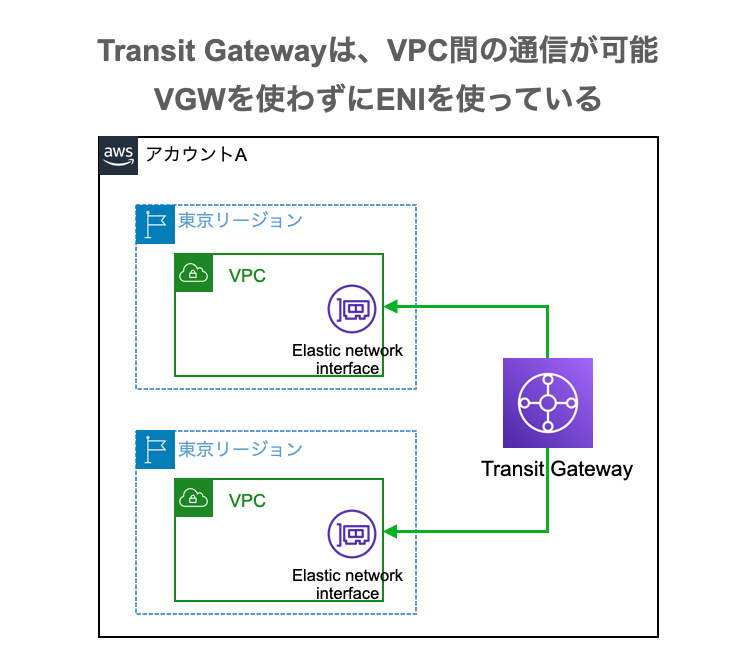

Transit Gatewayは、ハブ型のネットワークを構築できるサービスです。AWSの様々なネットワークサービスに接続可能で、VPC以外にDirect Connect Gatewayやオンプレミス拠点とのVPN接続などが可能です。接続可能なVPCは、最大5,000と非常に多いです。一方で、Direct Connect Gatewayと違ってリージョナルサービスです。つまり東京リージョンで作成したら、東京リージョン内のリソースとのみ接続可能です。

あとちょっと不思議な事に、VPC間の接続をVGWではなくTransit GatewayとAZごとに作成されたENIを通じて通信をします。

Transit GatewayとDirect Connect Gatewayの組み合わせ

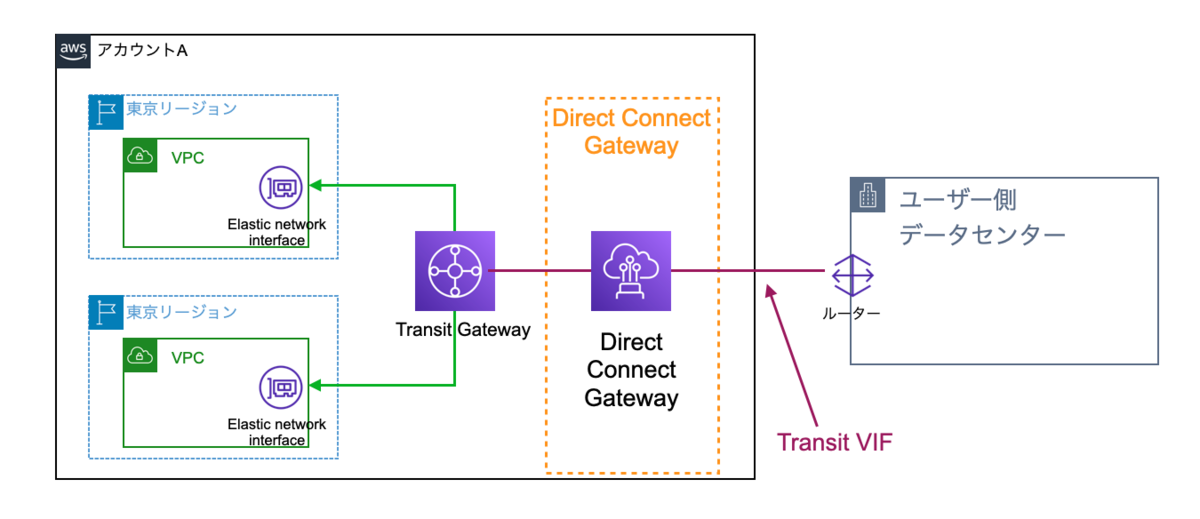

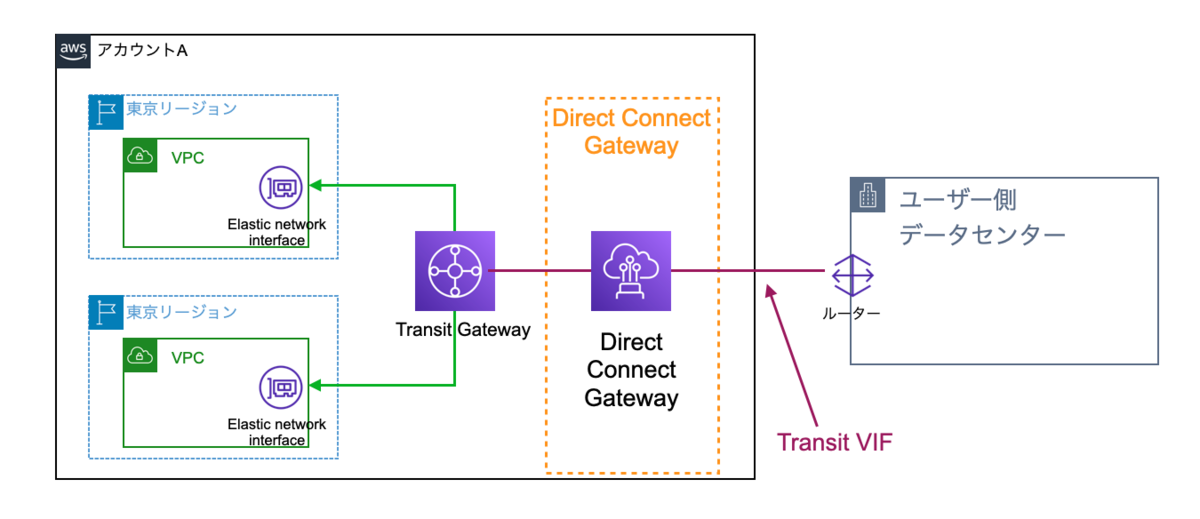

Transit Gatewayの発表当初はできなかったのですが、今だとTransit GatewayとDirect Connect Gatewayを組み合わせて利用することができます。

Transit Gatewayは、Direct Connect Gatewayと接続することが可能です。この際には、パブリックVIFでもプライベートVIFでもなく、Transit VIFという特別なVIFを使います。このTransit VIFは、Connectionにつき1つしか作れないという制約があります。このため、Connectionを複数で共有する共有型Direct Connectでは使いにくいという問題があります。これを解決するために、Private Link等を活用した様々なデザインパターンがありますが、ここでは割愛します。

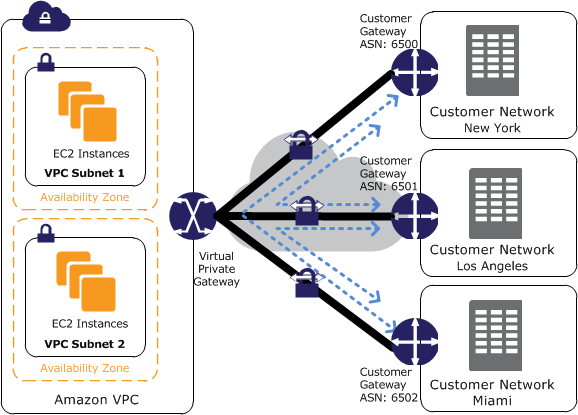

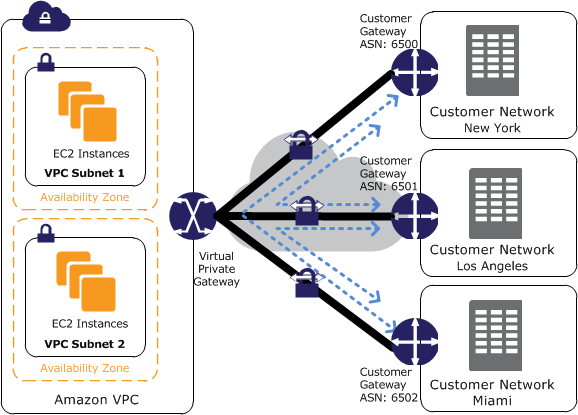

AWS VPN CloudHub

Transit Gatewayを紹介したついでに、もうひとつのハブ型のネットワークである AWS VPN CloudHubを紹介します。これ概念としては聞いた事があるのですが、実際に構築したこともありません。Transit Gatewayが出た今となっては、たぶん構築することもないと思います。AWS側のVPCをハブとして、複数の拠点をVPNで接続するのがVPN CloudHubです。といっても、特別なサービスがある訳でもなく、通常のVPNでBGPを使って相互に経路を広告しあうという構成のようです。

AWSの下記のページより拝借

VPN CloudHub を使用して安全なサイト間通信を提供する - AWS Site-to-Site VPN

まとめ

長い長いDirect Connectの説明を経て、ようやくDirect Connect GatewayとTransit Gatewayの触りの部分を説明できました。サービスの進化の順番に学びなおしたので、何が足りなかったので新しいサービスが出てきたのかが理解しやすかったです。次は、Direct Connect等を利用した経路の制御や冗長化の話です。苦手なBGP等がどっさりと出てくるはずです。次回で最終回にできるかな?