こんにちは。仕事でAWSの構築し、プライベートでAWSの研究と技術書の執筆をし、Amazonで本を売っているAmazon依存症の佐々木(@dkfj)です。

8月の登壇チャレンジの第三弾のSecurity-JAWSのレポートです。AWS認定セキュリティ専門知識の対策本の発売記念として、試験についての話をさせて頂きました。

AWS認定セキュリティ専門知識の試験対策について

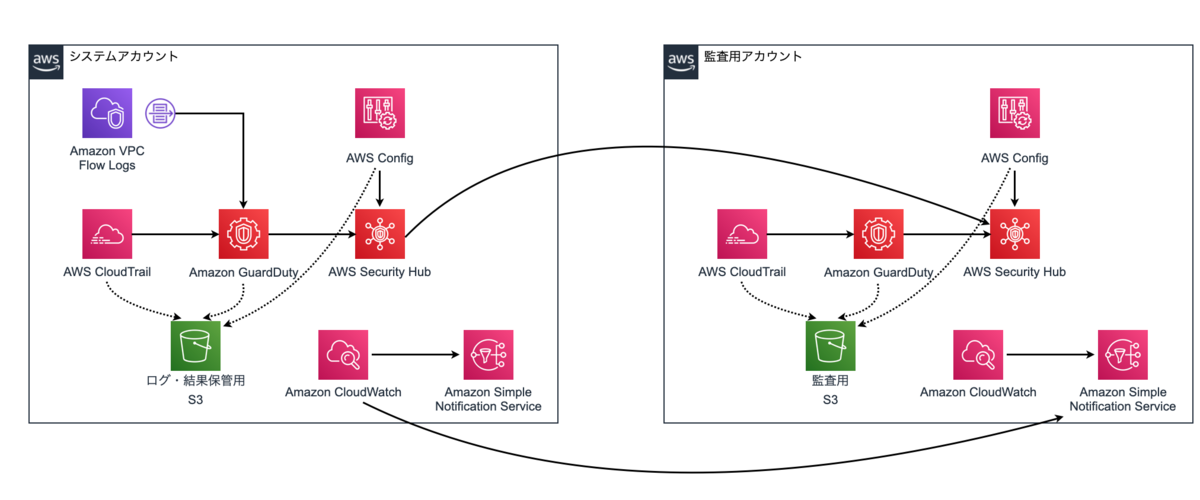

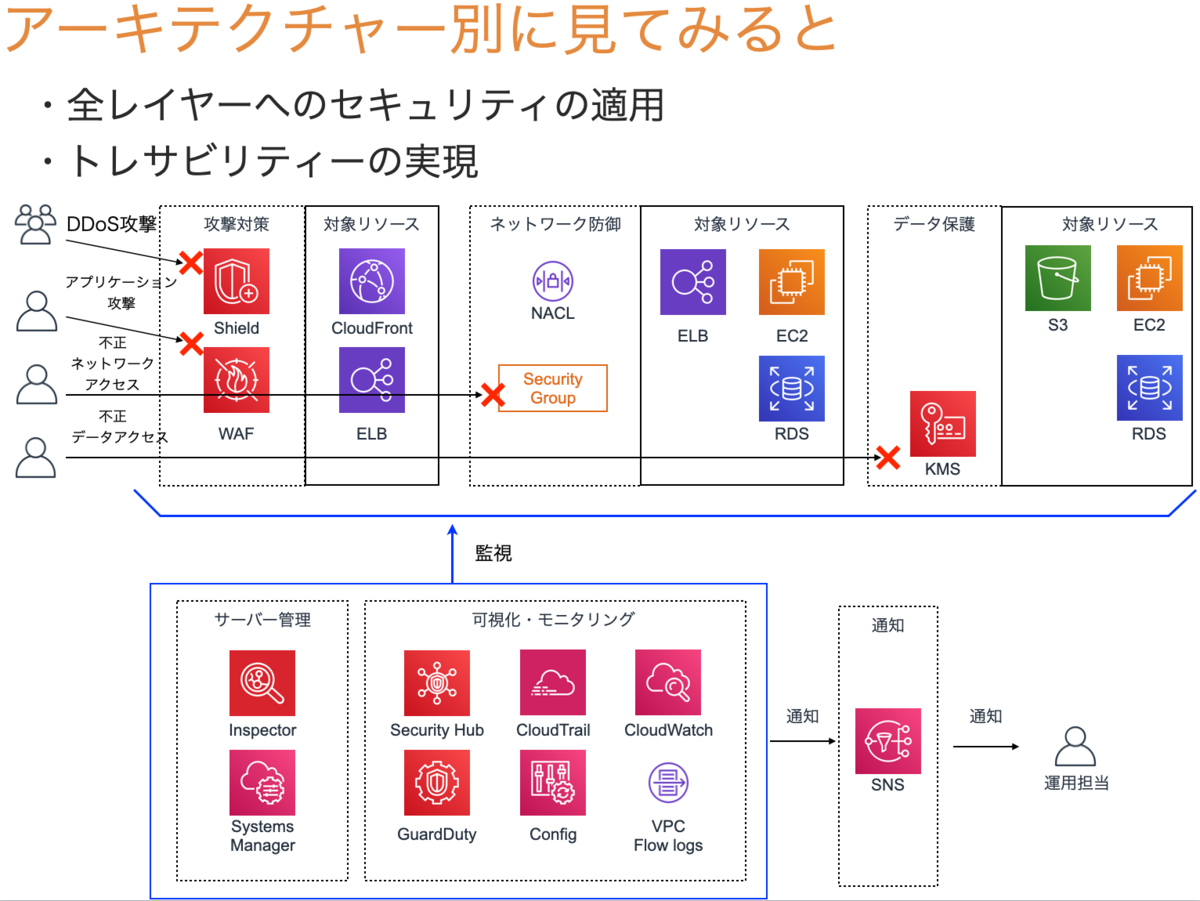

試験の個別の問題についてはNDAで話すことができません。なので、どういった観点で学べば良いのかという話をさせて頂きました。受験した事が多いソリューションアーキテクトとの違いは、次の絵のとおりです。

ソリューションアーキテクトは、どのように作るのかを問われます。セキュリティ専門知識では、構築する/したシステムの安全をより確保するにはどうしたら良いのかという事を問われます。もちろん、ソリューションアーキテクトもWell-Architectedの柱の一つであるセキュリティについて問われることが多々あります。しかし、セキュリティ専門知識の方は、ずっとそのことについて問われるという形になります。

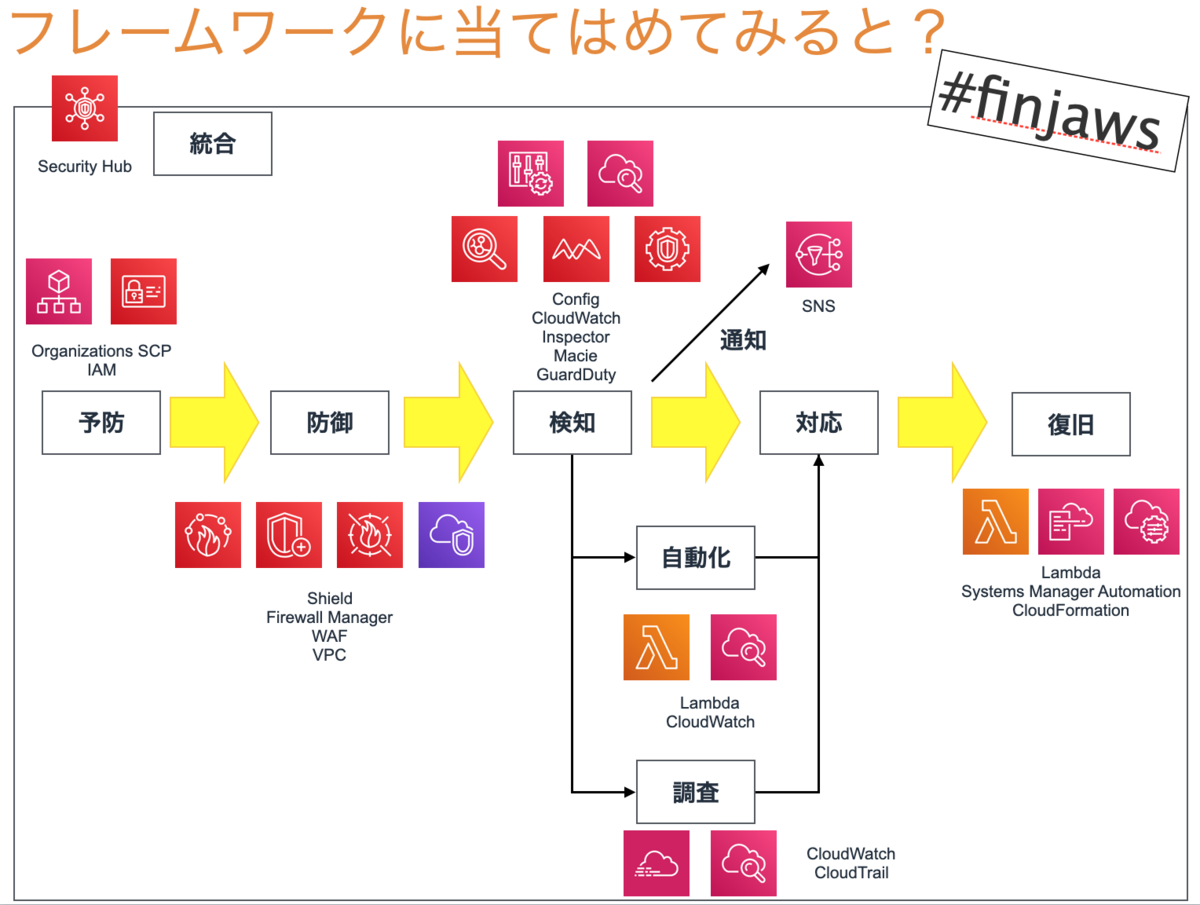

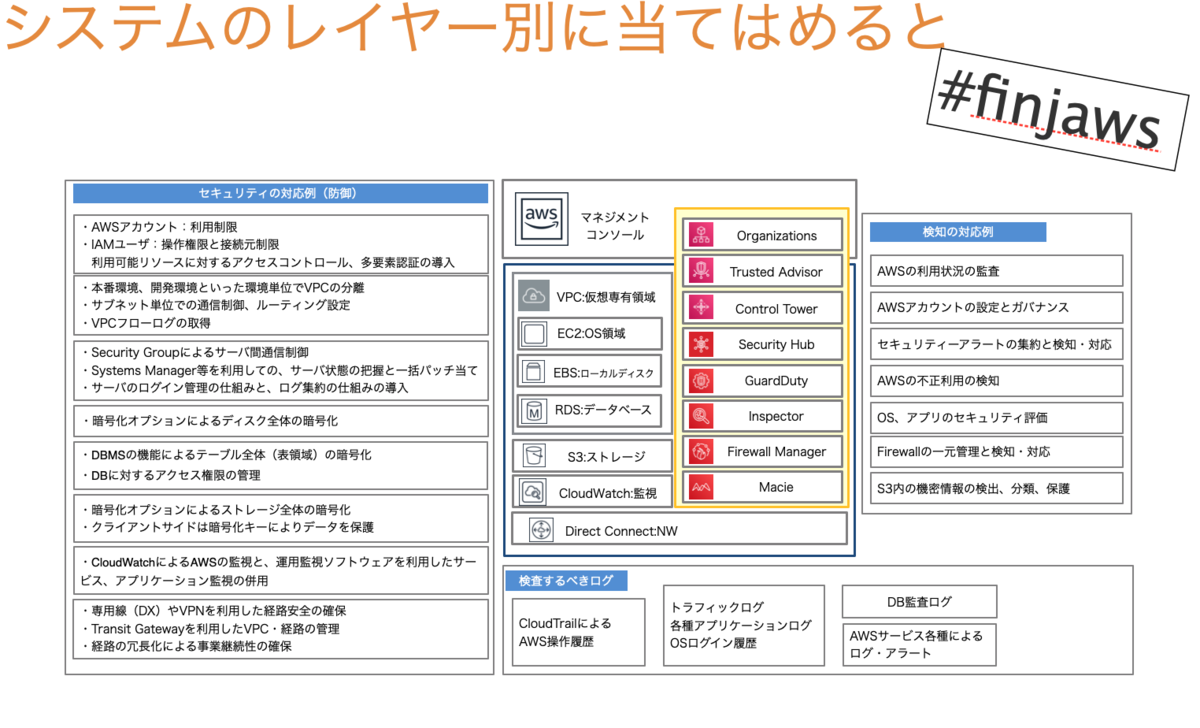

具体的には、何を勉强したら良いのかという点については、公開されている試験の領域と配点を参考にするとよいです。

20%以上の領域は4つありますが、私としては赤枠で囲っている3つの分野を重点的に勉强するのが良いと思います。なぜなら20%の配点がある『IDおよびアクセス管理』はIAMが重点的に問われて、かつIAMは他の分野にも密接に関わっています。IAMの技術同人誌を出しているからというバイアスはあるものの、AWSのセキュリティの根幹の一つはIAMです。ここをまず徹底的にやりましょう。

あとの重点分野としては、KMSとS3やEBSなどのデータ保護です。KMSについては、普段から知らずに使っているという事が多いと思います。セキュリティ専門知識では、明示的にどういった場合にどのように使うのかということを理解しておく必要があります。なかなか奥深い分野なのですが、試験勉強を通して鍵管理についての知識を深めていくと、世の中のセキュリティ製品についての特徴がより解りやすくなります。セキュリティには、鍵の扱いは必須です。

最後は、データの保護に関してS3やEBSの暗号化や経路の安全の確保の仕方です。S3はサービスとして(たぶん唯一)サーバーサイド暗号化とクライアントサイド暗号化に対応しているサービスです。何故、その両方に対応しているのか、問題となるユースケースを突き詰めていくと理解できるようになります。このあたりと、経路の暗号化のパターンを把握していると強いです。

感想

我々の発表は試験という観点でしたが、他の登壇者の方々はThe専門家という感じで専門性が高い発表が続きとても勉强になりました。オンラインで参加できるようになっているので、気軽に参加してみてはいかがでしょうか?最後に、参加者から共感の高かった上野さんの名言「試験に不合格になっても、落ち込まない」に対して私からの補足をもってお終いとさせて頂きます。

不合格でも落ち込まないと言っている上野さんですが、彼は一度も落ちずに12冠になったことを伝えておこうと思います。#secjaws #jawsug

— Takuro SASAKI (@dkfj) 2020年8月28日

いや、半端ないって

- 作者:NRIネットコム株式会社,佐々木 拓郎,上野 史瑛,小林 恭平

- 発売日: 2020/07/29

- メディア: 単行本(ソフトカバー)